Steigende Anforderungen an die IT-Sicherheit von Unternehmen

Mit dem neuen IT-Sicherheitsgesetz verfolgt die Bundesregierung 2 Ziele:

- Das IT-Sicherheitsniveau soll stetig erhöht werden, um kritische Infrastrukturen vor Cyber-Attacken zu schützen.

- Verbesserte Sicherheitsmechanismen seitens der Netzbetreiber sorgen für den Schutz der Endanwender und Unternehmen

Gezielte Angriffe auf kritische Infrastrukturen mit Cyber-Attacken soll dadurch vorgebeugt werden. Auch Spionage im großem Umfang sowie gezielte politische Einflussnahme als neuste Formen der Cyber-Kriminalität soll mit den Änderungen im Rahmen des IT-Sicherheitsgesetzes verhindert werden.

Umsetzung der Anforderungen aus dem IT-Sicherheitsgesetz

Für die Umsetzung der wichtigsten Anforderungen aus dem IT-Sicherheitsgesetz gibt es seitens der BSI eine „Best Practice“ – die Etablierung eines Information Security systems (ISMS) nach Vorgaben des BSI-Standards 100-1 Managementsysteme für Informationssicherheit (ISMS).

Verschiedene Sicherheitsstandards ergänzen diese „Best Practice“:

- BSI IT Grundschutz

- BSI Leitfäden zu cybersecuritym Elektronische Signatur, Elektronischer Zahlungsverkehr, Cyber-Sicherheitsempfehlungen zu DNSSEC (Domain Name System Security Extensions, digitale Signatur von DNS Informationen)

IT-Sicherheit in SAP: Neue Anforderungen in SAP umsetzen

SAP liefert mit seinem Portfolio einen BSI entsprechenden Ansatz für ISMS. Grundsätzlich müssen ISMS fortlaufend überprüft und mit Risikobetrachtung aktualisiert werden.

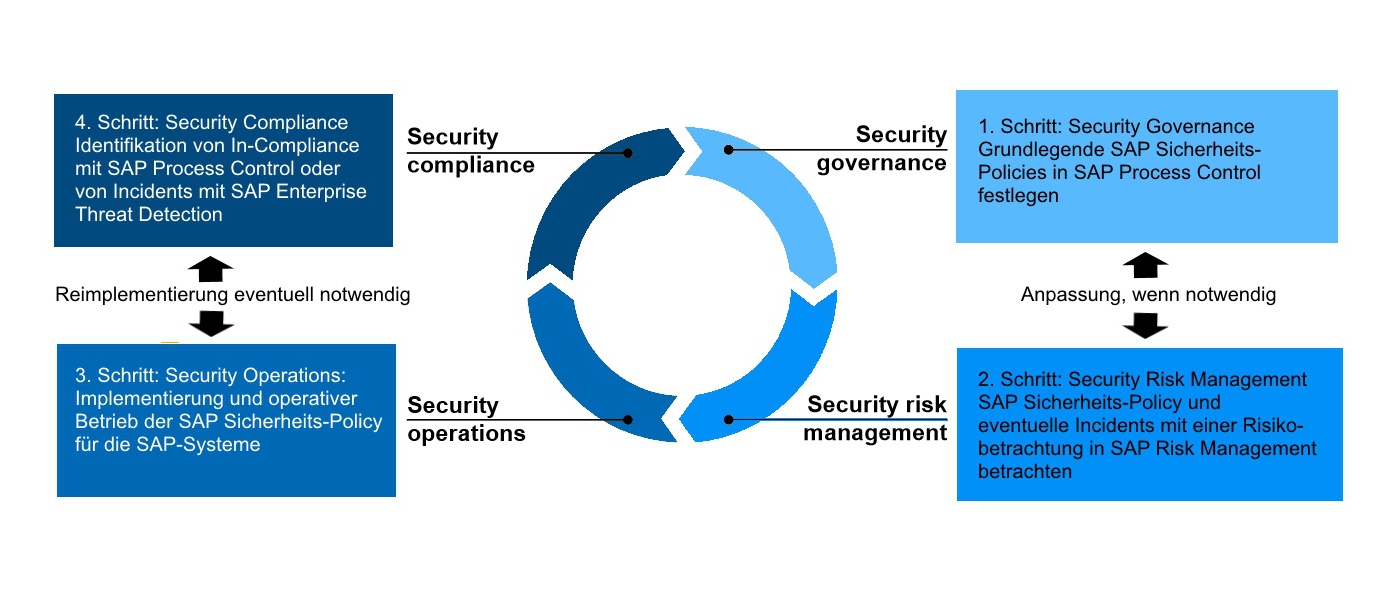

Dabei besteht das SAP Sicherheitsmanagement aus den folgenden 4 Phasen:

- Security Compliance

- Security Governance

- Security Operations

- Secuirity Risk management

Mit den SAP Lösungen Process Control, Risk Management und Enterprise Threat Detection können Sie das SAP Sicherheitsmanagement etablieren. Auch die automatisierte Überwachung der SAP Systemlandschaft ist möglich.

Gemäß der 4 Phasen werden folgende Schritte durchlaufen: