SAP-Systeme sind seit langer Zeit aus den Infrastrukturen der groß- und mittelständischen Unternehmen nicht mehr wegzudenken. Ein Produktivsystem umfasst im Durchschnitt 2 Millionen Codezeilen. Darunter befinden sich ca. 2000 Sicherheitslücken pro SAP-System.

Viele dieser Sicherheitslücken sind den internen Verantwortlichen nicht bekannt und sind demnach auch nicht geschlossen, oder sie werden es erst nach einem erfolgreichen Hack. Nicht umsonst witzeln Sicherheitsexperten: „Es gibt zwei Arten von Unternehmen. Solche, die bereits gehackt wurden und solche, die es noch nicht bemerkt haben.“

Wir haben uns deshalb die Frage gestellt was ein SAP-System angreifbar macht und wie man sich vor Gefahren schützen kann:

Aktuelle Situation in Unternehmen

Laut aktuellen Umfragen des deutschen Internet-Provider-Verbandes gehen 59% der Befragten von steigenden bzw. stark steigenden Ausgaben für Sicherheit in der IT-Struktur von Unternehmen aus. Dass dies eine klare Konsequenz aus der NSA-Affäre ist kann wohl nicht bezweifelt werden.

Laut aktuellen Umfragen des deutschen Internet-Provider-Verbandes gehen 59% der Befragten von steigenden bzw. stark steigenden Ausgaben für Sicherheit in der IT-Struktur von Unternehmen aus. Dass dies eine klare Konsequenz aus der NSA-Affäre ist kann wohl nicht bezweifelt werden.

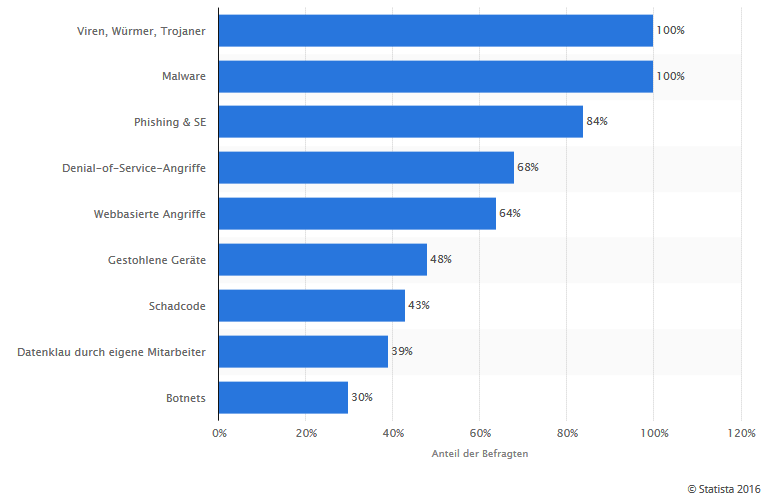

Cyberverbrechen ist für viele Unternehmen immer wieder ein Thema, wie nebenstehende Statistik zeigt. Sie bildet die Ergebnisse einer Umfrage zu konkret stattgefundenen Cybercrime-Vorfällen in deutschen Unternehmen im Jahr 2015 ab.

55 % der Befragten der aktuellen Dell IT-Sicherheitsstude gaben an dass Ihre IT-Sicherheit nicht auf dem aktuellen Stand sei. Als Grund dafür gab über die Hälfte an, dass es bisher keine größeren Sicherheitsprobleme im Unternehmen gab. Weitere Gründe für die nicht aktuelle Cyber-Sicherheit waren:

- zu geringes IT-Sicherheitsbudget (56%),

- das Fehlen qualifizierten Sicherheitspersonals (55%)

- und die mangelnde Sensibilisierung des Top-Managements für das Thema IT-Sicherheit (37%).

Laut Experten bleibt ein Cyber-Angriff im Durchschnitt 200 Tage unbemerkt. Die Angreifer haben viel Zeit, um die begehrten Daten abzugreifen und ihre Spuren zu verwischen, weshalb von einer hohen Dunkelziffer erfolgreicher Hacks auszugehen ist. Das lässt die Aussage, es habe in über 50 % aller Unternehmen noch keine schweren Sicherheitsprobleme gegeben, in einem anderen Licht erscheinen. Was kann man also tun, um die eigene IT-Security zu verbessern?

IT-Sicherheit von SAP-Systemen steigern

SAP bietet einen Grundschutz der Systeme. Voraussetzung dafür ist allerdings, dass die notwendigen Systemkonfigurationen durgeführt werden. Maßnahmen wie das Rollen- und Berechtigungsmanagement oder das Einspielen von Security Patches sind hierbei nur zwei der notwendigen Schritte. Auch die Überprüfung von Drittprodukten, Entwicklungen und Add-Ons auf ihre Sicherheit gehört dazu. Aber lediglich 30% der Unternehmen setzen dies auch kontinuierlich um und machen sich damit angreifbar.

Besonders das Thema der Security Patches wird in vielen Unternehmen vernachlässigt. Wenn man bedenkt, dass Security Patches eventuelle Schwachstellen im System schließen, ist es umso verwunderlicher, dass sehr viele Unternehmen diese Patches erst nach mehr als drei oder sogar sechs Monaten einspielen und so lange eben diese Sicherheitslücken bestehen lassen.

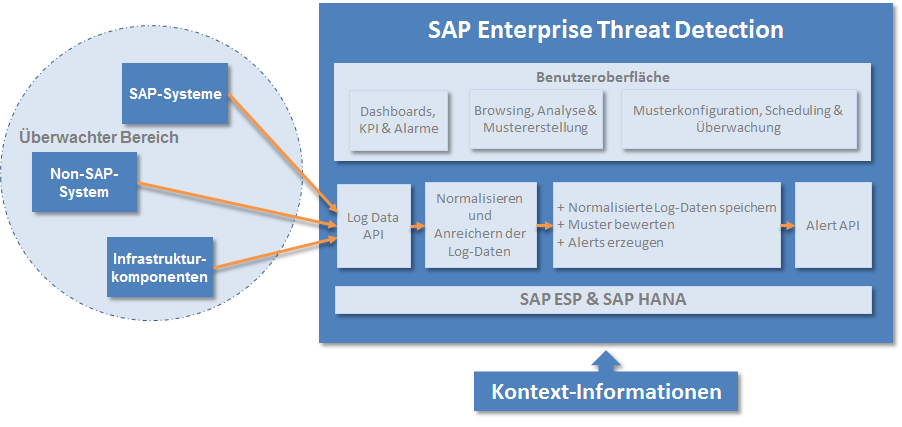

SAP Enterprise Threat Detection – Cyber Security auf Basis von SAP HANA

SAP selbst will der wachsenden Bedrohung mit einer eigenen Lösung, namens SAP Enterprise Threat Detection (ETD), entgegen treten. SAP ETD soll Unternehmen die Möglichkeit zur Echtzeiterkennung von Angriffen auf die SAP-Infrastruktur ermöglichen.Laut SAP soll es mit ETD möglich sein, bis zu 300 SAP-Systeme rund um die Uhr in Echtzeit zu überwachen. SAP ist nun in der Lage, auf Angriffe auf Geschäftsprozesse und Geschäftsdaten in Echtzeit zu reagieren. Das Alleinstellungsmerkmal dieser Lösung ist die Verarbeitung großer Datenmengen in Echtzeit durch die Nutzung der SAP HANA-Datenbank und dem SAP Event Stream Processor (ESP):

Obwohl dieses Modul viele Vorteile zur Absicherung der SAP-Infrastruktur mit sich bringt, können damit keine präventiven Maßnahmen zum Schutz von Daten, Anwendungen und Systemen ersetzt werden. Wenn sich ein Angreifer bereits administrative Rechte auf einem Produktivsystem verschafft haben, könnte es schon zu spät sein, um wirksame Gegenmaßnahmen zu ergreifen.

3 Häufige Angriffspunkte bei SAP-Systemen

Die 3 häufigsten Angriffspunkte:

Kommunikation zwischen Systemen

Angriffe, die während der Kommunikation oder dem Datenaustausch zweier SAP-Systeme, fernsteuerbare Funktionsmodule auf dem Zielsystem ausführen und sich so Zugang zu geschäftswichtigen Systemen verschaffen. Dies setzt jedoch Systeme mit niedrigen Sicherheitskonfigurationen voraus.

Kunden- und Lieferantenportale

Auch Kunden- und Lieferantenportale sind häufig das Ziel von Hacker-Attacken. Durch die Erzeugung von Backdoor-Usern (unauffällige Benutzerkonten zur Entwicklung) im SAP-J2EE können Schwachstellen in SAP-Portalen und Prozessintegrations-Plattformen ausgenutzt und somit Zugriff auf die verbundenen, internen Systeme erlangt werden.

Datenbanken

Nicht nur die Systeme an sich werden angegriffen, sondern auch die entsprechenden Datenbanken. So ist es möglich, Betriebssystembefehle durch bestimmte User mit den entsprechenden Berechtigungen auszuführen und somit auf der Datenbank gespeicherte Informationen zu verändern..

8 Maßnahmen zur Verbesserung der Sicherheit im SAP-System

Jedes Unternehmen kann von sich aus Vorkehrungen treffen um präventiv gegen Angriffe von außen vorzugehen:

Natürlich sollten auch diese Maßnahmen nur von erfahrenen System-Administratoren durchgeführt werden, um eine falsche Konfiguration zu vermeiden.